En plus du changement de couleur des feuilles et de la sculpture de citrouilles, octobre est le mois international de la sensibilisation à la cybersécurité!

Fig 1: Le mois de la sensibilisation à la cybersécurité est observé à l'échelle internationale, notamment au Canada, aux États-Unis et en Europe.

Avec une grande partie du monde qui travaille à distance et des entreprises qui s'adaptent rapidement sur le plan technologique, il n'y a pas de meilleur moment pour discuter de la sécurité de l'information.

Mais soyons honnêtes, la sécurité de l'information n'est pas le sujet le plus excitant qui soit. Il peut sembler trop technique, overwhelming, ou simplement être considéré comme "le travail du gars de TI".

Cependant, pour développer une entreprise résiliente avec une forte culture de la sécurité de l'information, il est essentiel que tout le monde participe.

Dans ce billet, nous allons aborder ce sujet difficile, mais vous pourrez aussi y trouver quelques conseils pratiques sur la manière de sécuriser vos informations.

Regardez notre brève vidéo de présentation ici et bonne lecture!

Pourquoi la sécurité de l'information est-elle importante dans l’industrie AEC?

Ce n'est un secret pour personne que les données sur la construction sont l'un des atouts les plus précieux, sinon LE plus précieux pour une entreprise de l’industrie AEC.

Expert en cybersécurité chez Talatek,

interviewé pour Construction Dive.

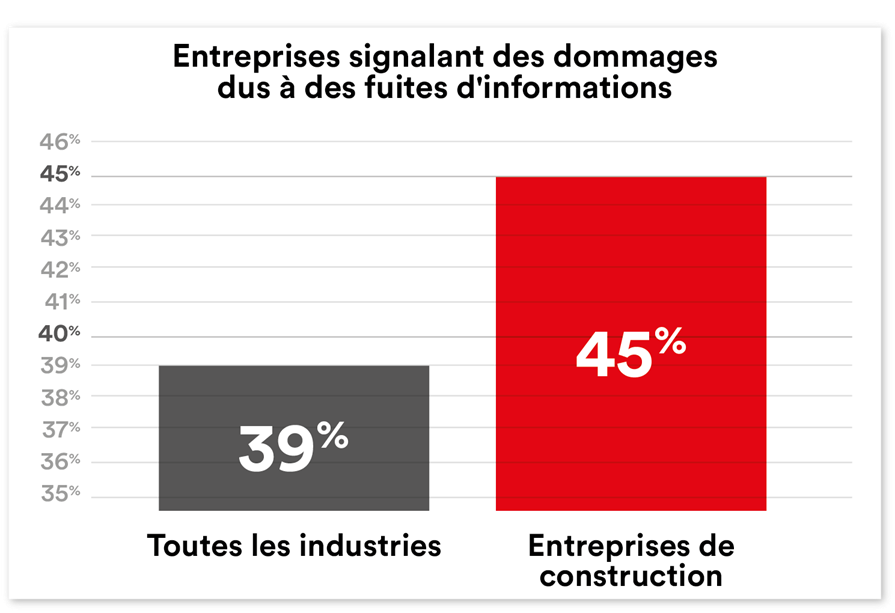

Avec un volume important d'échanges d'informations, de partage de maquettes et de confidentialité à haut risque, l’industrie de la construction est particulièrement vulnérable aux atteintes à la sécurité. Selon les dirigeants des domaines de la construction, de l'ingénierie et des infrastructures interrogés dans le cadre du 2019/20 Kroll Global Fraud and Risk Report, l’industrie de la construction a été durement touchée par les fuites d'informations internes, 45 % des entreprises ayant signalé des effets importants au cours de l'année dernière (contre 39 % pour l'ensemble des secteurs).

Fig 2: Le 2019/20 Kroll Global Fraud and Risk Report indique que l’industrie de la construction présente un risque élevé de fuites d'informations internes.

Il est clair que le fait de ne pas investir dans la sécurité de l'information ne vaut pas le coût, la perte de confiance des clients et l'atteinte à la réputation. D'un autre côté, une forte culture de la sécurité de l'information peut être un argument de vente gagnant et inspirer la confiance de vos clients et partenaires.

Voici quelques conseils pratiques sur ce que vous pouvez faire pour assurer la sécurité de vos données 👇

Votre liste de contrôle pour l'inspection de la sécurité des logiciels

Personne n'a une “tech stack” plus longue que celle d'un professionnel AEC. Cette liste de contrôle d’inspection vous guide à travers les questions auxquelles vous voulez pouvoir répondre sur les logiciels que vous utilisez au quotidien, afin de sécuriser vos informations.

Votre inspecteur le fait avant que vous n'investissiez dans une maison. Alors pourquoi ne le feriez-vous pas lorsque vous envisagez d'acheter un logiciel?

Sécurité des données dans le cloud

Reprise après sinistre - Y-a-t-il un plan en place?

- La géo redondance est la capacité d'un logiciel à répliquer les données sur différents serveurs dans plusieurs emplacements, afin d'assurer une transition en douceur en cas de catastrophe survenant sur le site des serveurs principaux, comme un incendie, un tremblement de terre, etc. C'est définitivement quelque chose que vous voulez avoir!

Vos données sont-elles protégées par des sauvegardes?

- Assurez-vous que des sauvegardes régulières de vos données sont effectuées afin d'éviter toute perte de données en cas de violation des systèmes de la solution logicielle.

Les données sont-elles cryptées?

- Il est essentiel que les informations sensibles soient envoyées sur Internet dans un format crypté (par le protocole sécurisé TLS, qui dans le contexte d'une application Web est appelé HTTPS).

- Pour les informations très sensibles, il est également conseillé de s'assurer que les données qui sont stockées at rest, c'est-à-dire, sur les serveurs de données, cryptées.

Où se trouvent les serveurs de données qui hébergent les données clients?

- Certains pays ont des exigences concernant la résidence des données qui obligent les organisations à héberger les données localement, en particulier dans le secteur public.

Conformité avec les normes de sécurité internationales

La plateforme dispose-t-elle d’une certification de sécurité de l'information reconnue au niveau mondial? (par exemple, ISO 27001, SOC 2 Type II).

- Les certifications comme ISO 27001 garantissent qu'un logiciel atteint un niveau de sécurité élevé, y compris des politiques étanches, des audits internes et externes, des procédures de gestion des risques, des normes de sécurité des paiements en ligne, une résilience des entreprises, etc.

*Important! Assurez-vous que l'organisation elle-même est certifiée, et pas seulement le serveur où le logiciel est hébergé. C'est un mythe courant de la cybersécurité et cela peut être une erreur coûteuse.

L'entreprise est-elle conforme au RGPD?

- Bien que tous les pays n'exigent pas le niveau de rigueur décrit dans le Règlement général européen sur la protection des données (RPGD), le choix de suivre ces lignes directrices prouve un niveau élevé d'engagement en faveur de la transparence et de la responsabilité dans le traitement et la protection des informations personnelles.

L'entreprise est-elle ouverte aux questions?

- Ce dernier point se résume aux compétences non techniques (soft skills), mais il peut être un indicateur de sécurité puissant: comment votre fournisseur de logiciels réagit-il aux questions, quel est le degré d'accessibilité de ses équipes de support et quel est le degré d'ouverture des lignes de communication avec son équipe de sécurité interne? Essayez de faire des recherches et d'évaluer le niveau général d'ouverture et de transparence.

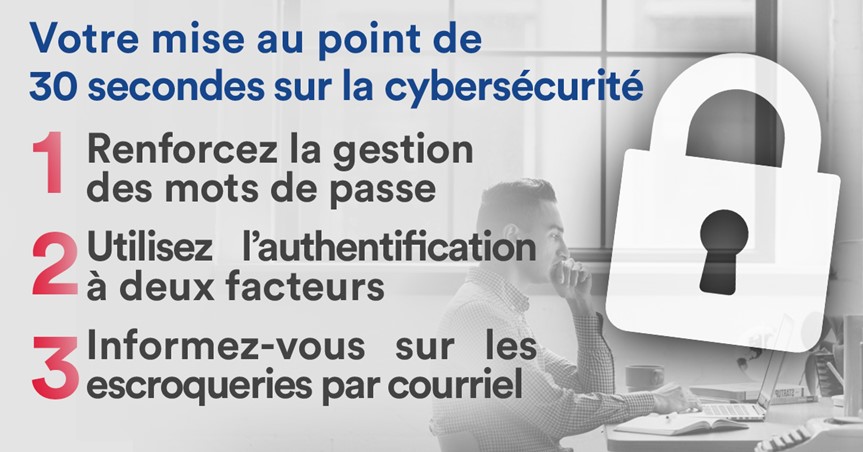

Votre mise au point de 30 secondes sur la cybersécurité

Si vous ne retirez rien de ce billet, voici ce que vous pouvez faire dès aujourd'hui pour améliorer considérablement votre niveau de cybersécurité:

Fig 3: L'amélioration de la cybersécurité est une chose que vous pouvez faire dès maintenant. N'attendez surtout pas!

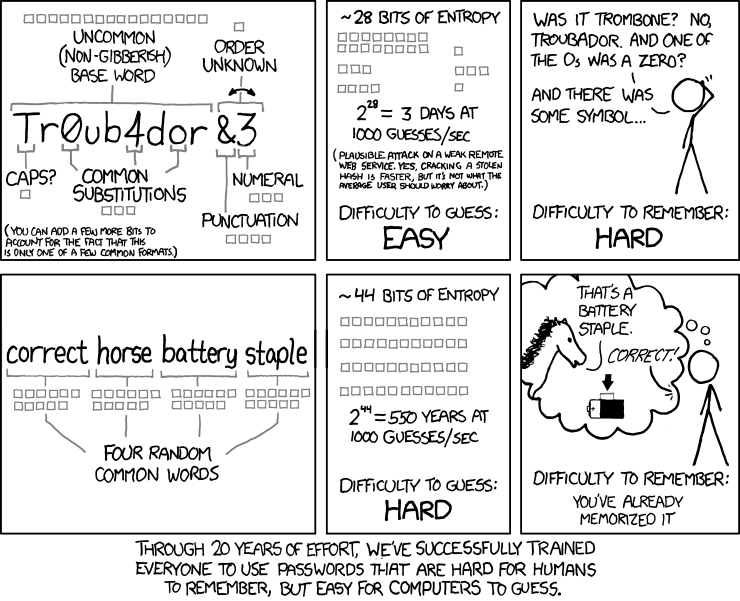

- Renforcez la gestion de vos mots de passe en utilisant un gestionnaire de mots de passe qui vous évite de créer (et surtout de mémoriser!) des mots de passe longs, complexes et uniques. Lorsqu'il s'agit de définir votre mot de passe principal, ne sous-estimez pas l'avantage de sécurité exponentiel que représente l'utilisation d'une phrase de passe au lieu d'un mot :

Fig 4: Voici la preuve, tirée de XKCD Webcomic, qu'une phrase de passe est exponentiellement plus sûre qu'un mot de passe.

- Activez l’authentification à deux facteurs dans vos comptes les plus critiques

tels que votre compte Google, Microsoft ou Apple. Vous pouvez consulter cette liste de tous les sites Web conformes à l’authentification 2FA pour voir quels comptes vous pouvez mettre à niveau. - Informez-vous sur les sur escroqueries par courriel,

qui ont connu une augmentation spectaculaire en 2020. Répondez à ce quiz pour savoir si vous pouvez reconnaître une tentative d’hameçonnage.

Nous espérons que vous avez pu trouver des solutions pratiques qui vous aideront à serrer votre ceinture en matière de sécurité de l'information.

Un dernier mot? N’oubliez pas de vous amuser aussi! Ici chez BIM Track et BIM One, nous avons mis en place une rigoureuse Politique de beignes pour toute personne laissant son ordinateur déverrouillé et sans surveillance. 🍩